最近有两场赛事备受瞩目,一是李世石大战阿法狗,二是俗称黑客“世界杯”的Pwn2Own。当然比起前者,Pwn2Own 2016的曝光量就差太多了,虎嗅觉得主要原因是:这比赛太特么迅猛了,11秒赛一局#直播?设备还没架起来就已经结束了!

不知大家今天有没有看到这样一则新闻:中国黑客11秒攻破谷歌浏览器。这里说的黑客,正是在加拿大温哥华参加今年Pwn2Own的中国团队360 Vulcan Team。一看参赛名单才发现,本届比赛基本上给中国队承包了。全部参赛团队中除了之前提到的360 Vulcan Team,还有腾讯的三支安全团队(Sniper、Shield以及玄武安全实验室),均来自中国,此外就只有一只孤伶伶的韩国欧巴JungHoon Lee。

图片来自Pwn2Own Twitter(战况排名截至3月17日)

图片来自Pwn2Own Twitter(战况排名截至3月17日)

在安全领域,Pwn2Own一直是世界上各路顶尖黑客的荣誉圣殿。历届大赛上,来自世界各国的参赛队或个人会对包括IE、Chrome、Safari、Firefox、Adobe Flash在内,我们经常使用的各种软件展开攻击,用时最短者获胜。

对安全研究人员来说,在Pwn2Own上获奖,不仅意味着可以拿到丰厚的奖金,而且意味着其安全技术已经达到世界领先水平。趁着今年大赛进行得如火如荼,虎嗅君准备为大家开扒历届比赛上的大神级黑客。

Keen Team:主攻手为备战“与世隔绝”

Keen Team隶属于上海碁震云计算科技有限公司,这家成员不足30人的公司,被福布斯杂志评价“发现的漏洞是苹果整个安全团队的两倍还多”。该团队最早于2013年在日本东京参加Pwn2Own Mobile,并成功攻破当时苹果最新的iOS 7.0.3。今年的腾讯Sniper战队由科恩实验室成员携手电脑管家队员组成,而科恩实验室的核心成员多来自原Keen Team团队。

Keen团队经常这么形容自己:“ 二分之一是各地的历年高考状元,二分之一是数学专业,二分之一来自微软。 ”《新民周刊》曾对Keen做过采访,称Keen团队不太喜欢用中文的“黑客”来自称,因为这个字眼让人感觉是在神秘地做“黑事”,一定要用时,也要称自己是“白帽黑客”。他们也坚决与黑产划清界限,这也是圈内的“道德洁癖”,一个人一旦有意涉足黑产,便再也不会被信息安全圈内接受。

Keen的主攻手陈良是一个不折不扣的技术天才,他1986年出生于上海,本硕分别就读于上海交大和复旦。据报道,陈良比赛前有“闭关”的习惯,闭关期间基本和外界断绝联系,吃饭全靠外卖,除了6小时睡眠外,其他时间都在电脑前研究如何找到目标系统的漏洞。

JungHoon Lee:举国之力栽培的韩国黑客神童

本次比赛中唯一的韩国面孔JungHoon Lee也是Pwn2Own的“回头客”了,去年参赛时,他一口气报名参加了Chrome、IE和Safari三个据说是难度最高的项目,最终全部拿下。之后,他又在同年的DEFCON CTF黑客大赛上助力DEFKOR团队力压上届冠军团队PPP(该团队来自卡耐基梅隆大学),使该队团成为首个赢得DEFCON CTF冠军的韩国黑客团队。

不过,现在业界普遍认为,JungHoon Lee背后是强大的“国家队”在撑腰。这些年,韩国在安全攻防上的投入可以用“举国之力”来形容。据关注黑客与极客的媒体FreeBuf报道:

在韩国,黑客竞赛获胜可抵高考成绩,信息安全公司的雇员甚至可免服兵役……国家重视的安全攻防人才,从娃娃就被抓起,一路保送上大学。先是打CTF攻防比赛成为职业选手,然后逐渐在各种黑客大赛上拔得头筹。

据悉,自2012年起,韩国政府BOB计划(Best of the Best)每年以无上限的经费和资源培养超过100名年轻信息安全参赛者。而JungHoon Lee所在的黑客团队DEFKOR正是由BOB孵化的,团队成员多为在校大学生。

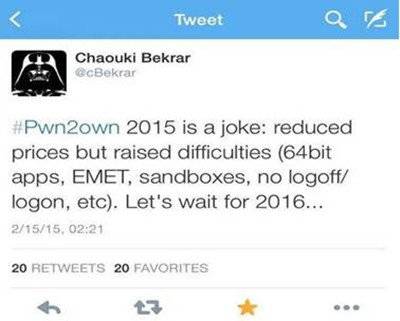

VUPEN:嫌弃钱少活累选择退赛的“军火商”

法国团队VUPEN称得上是Pwn2Own的常胜将军,自2011年起,几乎每年都能在大赛的获胜者名单上看到VUPEN的大名。VUPEN 所属的VUPEN Security其实是法国一家信息安全公司,这家公司的主要业务就是挖掘漏洞,并合法出售给执法机构或情报机构,用于网络防御或攻击。也正因如此,VUPEN被一些人戏称为“军火商”。

然而在获得四连冠后,VUPEN竟然在2015年选择退出比赛。VUPEN创始人在Twitter交代了原因:给钱少,活又费劲,逗我吗?而那次大赛的IE 11项目更是被其看成“硬骨头”。有趣的是,最后拿下IE 11的正是楼上这位韩国小鲜肉JungHoon Lee,当年23岁。

George Hotz:曾被索尼告上法庭,会造无人驾驶汽车

出生于1989年的George Francis Hotz是美国知名黑客,2007年8月解锁第一代iPhone手机,使得iPhone手机不仅仅局限于AT&T网络,也支持其他GSM网络,从此名声大噪。iOS越狱工具“绿雨(limera1n)”也是他的作品。此外,小哥还破解了索尼旗舰之作PS3 的核心防御系统,但因此被索尼告上了法庭。

2015年,Hotz决定造辆无人驾驶汽车来玩,结果真就在自家车库里做出了一款自动驾驶软件,最后还成立了自己的公司comma.ai.。这下可急坏了马斯克,特斯拉随即在官网上表示这事不可能是真的。小哥倒也不矫情,反而想把自己的技术卖给特斯拉,并表示自己的软件比特斯拉目前在用的Mobileye无人驾驶系统更好。

Nils:极度低调的浏览器杀手,参赛只为找工作

翻遍历届Pwn2Own优胜者名单,会发现“Nils”这个名字后面,总是跟着一款悲催的浏览器。自2009年起,Firefox、IE、Safari、Chrome各大主流浏览器,在Nils面前全部不堪一击。然而如此大神级的人物却始终不肯透露真实姓名,当ZDNet请他做自我介绍时,他只说道:“我叫Nils,今年25岁,在德国奥尔登堡大学读书,现在在写我的计算机硕士论文。”

在比赛之外,Nils还发现过众多高价值的漏洞,但Nils表示他并没有兴趣将这些漏洞高价出售,只是“想看到这些漏洞被解决好”。2009年当被问及参赛动机时,Nils表示,他马上就要毕业了,现在想找一份工作,来Pwn2Own参加比赛可以见到可能雇佣他的人。只想说,小哥你真是实在人一个!

膜拜完大神,你一定以为他们就是Pwn2Own的最大赢家。NO!谷歌、苹果、微软都躲在幕后偷笑呢,因为比赛结束后,选手找到的所有漏洞都会一并提交给厂商进行修复。你别看攻破一个Chrome就奖7.5万美元,一个IE 6.5万美元,但漏洞的实际价值远不止那么多。花小钱办大事,还能赚点人气,这就是科技大佬的小算盘。要不然,李世石同学也不会被称作“谷歌高级软件测试工程师”。

当然,Pwn2Own的比赛就是个演示,我们所听到的“5秒攻破Safari,11秒攻破Chrome”,其实只是上场操作时间,攻击代码赛前早已准备好。台上一分钟,台下十年功,秒杀安全系统的背后,是安全研究员日日夜夜的刻苦钻研。

知乎上曾有这样一个问题:“国家队的黑客水平如何?”排名第一的回答写道:“出名的都在安全公司,无名的都在自己的圈子,匿名的都在国家人才库。”